Configurazione di WireGuard VPN su dispositivi in Roaming

Traduzione e adattamento a cura di Naonis dell’articolo apparso nel sito del produttore al seguente link

Panoramica

Untangle NG Firewall versione 16 e superiore supporta WireGuard® VPN per un accesso remoto sicuro. WireGuard® è una VPN estremamente semplice ma veloce e moderna che utilizza una crittografia all’avanguardia. Questo articolo descrive come collegare i dispositivi roaming, compresi Untangle Micro Edge, i dispositivi mobili e i sistemi desktop a NG Firewall utilizzando l’app WireGuard. Per la configurazione del tunnel da sito a sito, vedi Impostazione delle connessioni da sito a sito WireGuard VPN in NG Firewall.

Configurazione lato Firewall

Come primo passo, configura un nuovo profilo di tunnel nell’app WireGuard di NG Firewall.

- Andate all’applicazione WireGuard in NG Firewall

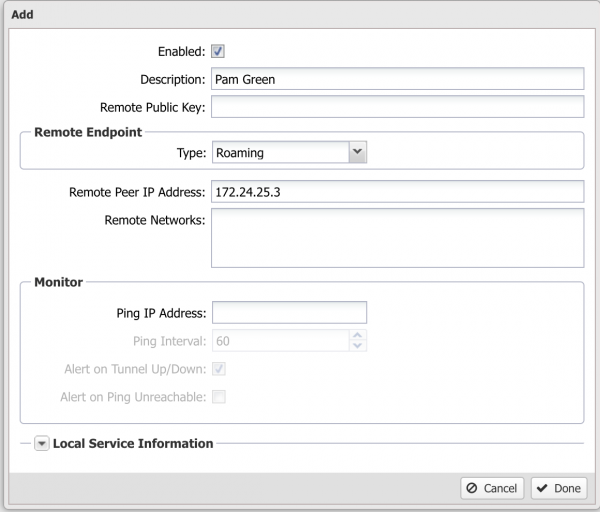

- Nella scheda Tunnel, fare clic su Add

- Inserite una Descrizione per aiutarvi a identificare il tunnel

- Scegliete il tipo di tunnel roaming

- Lasciate tutti gli altri campi vuoti e cliccate su Done.

Copia del profilo

Dopo aver creato il tunnel, copiate la configurazione del profilo.

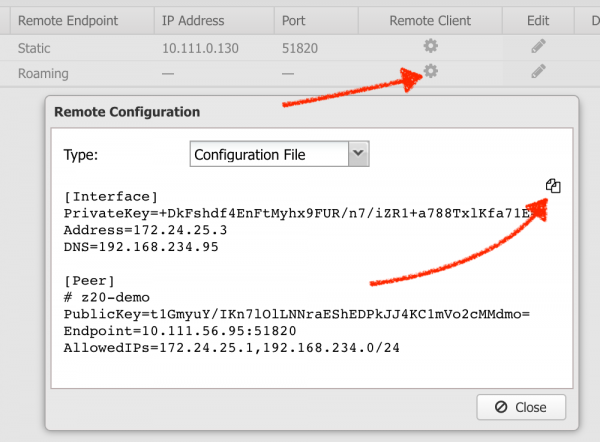

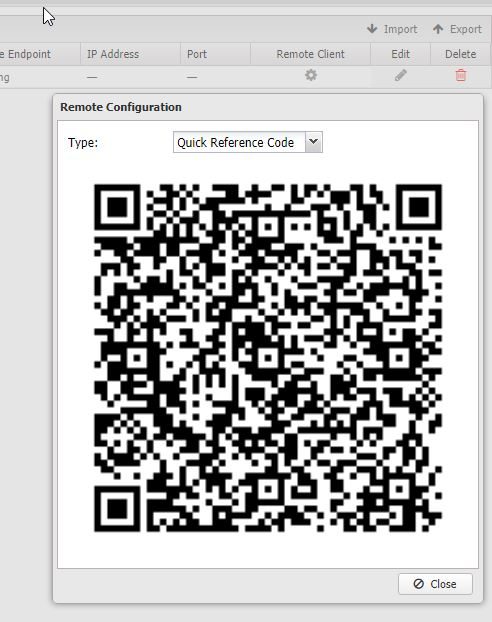

- Fate clic sull’icona dell’ingranaggio nella colonna del Remote Client associato al tunnel.

- Nella schermata Configurazione Remota, cambiate il Tipo in File di Configurazione.

- Fate clic sull’icona di copia per copiare il contenuto della configurazione

Configurazione di dell’app WireGuard App su in dispositivo client

- Scaricate e installate l’app WireGuard per il tuo dispositivo specifico utilizzando il seguente link: https://wireguard.com/install/

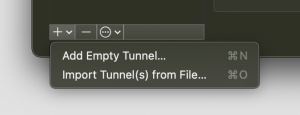

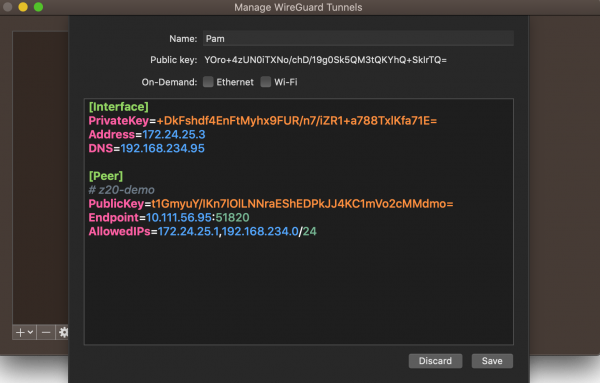

- Lanciate l’applicazione WireGuard e cliccate Add Empty Tunnel

- Date un nome al tunnel e incollate il contenuto del profilo.

- Se volete che il tunnel si connetta automaticamente quando necessario, abilitate l’opzione On-Demand e specifictea una o più interfacce di rete per gestire la connessione.

In alternativa, se state configurando l’app mobile WireGuard per iOS e Android, potete scattare una foto al codice QR dall’app. Scegliete “Crea da codice QR” e puntate la fotocamera sull’immagine QR fornita dal profilo del tunnel nell’amministrazione di NG Firewall.

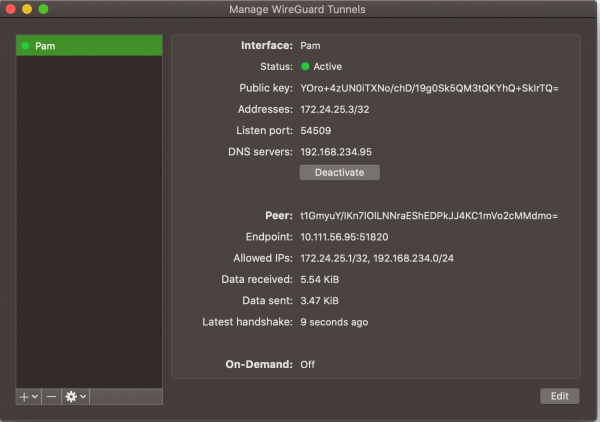

Connessione

Per collegare il tunnel, fate clic su Activate. Per disconnettere il tunnel, fare clic su Deactivate. Se si usa l’opzione “Su richiesta” e la si è selezianta in precedenza, il tunnel si attiva automaticamente quando WireGuard identifica una connessione a un indirizzo specificato nella definizione degli IP consentiti.

Configurazione di un Full Tunnel

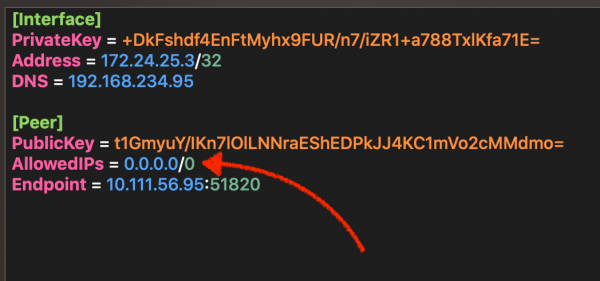

WireGuard supporta il routing VPN Full Tunnel. Ciò significa che quando il client si connette, tutto il traffico Internet sarà instradato attraverso il tunnel. Questo è particolarmente utile per assicurare che il dispositivo navighi su Internet sempre attraverso le protezioni di sicurezza offerte del NG Firewall a cui si connette.

Per configurare la VPN full tunnel, modificate la parte AllowedIPs della configurazione rimuovendo tutti i valori e sostituendoli con “0.0.0.0/0”.

Nota riguardante il tunnel completo per i sistemi Windows

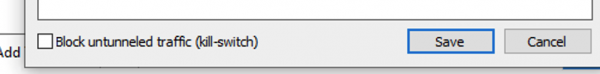

Sui sistemi basati su Windows, la designazione di 0.0.0.0/0 in allowedIPs blocca il traffico verso le reti locali. Per mantenere la connettività alle risorse di rete locali, disabilitate l’opzione Block untunneled traffic (kill-switch). Questa opzione modifica gli IP consentiti per permettere l’accesso alla rete locale

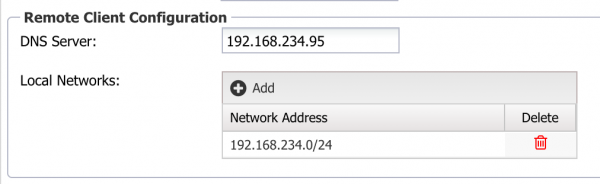

Configurazione del DNS del client e dell’accesso alla rete

In alcuni ambienti si può preferire di indirizzare le richieste DNS dai client VPN a un host specifico. Si può anche preferire di limitare il traffico che viene instradato sul tunnel VPN. Questi parametri si trovano nella scheda Impostazioni dell’App WireGuard in NG Firewall. Modificando queste impostazioni, il profilo roaming si regola per riflettere le variabili DNS e AllowedIPs preferite